VSCodeでノートを取る

まずVSNotesをインストール

プレビュー時の改行設定

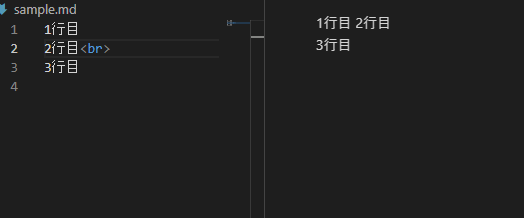

そのままだと

タグつけないと改行してくれない。

つけなくても改行してくれるように設定する。

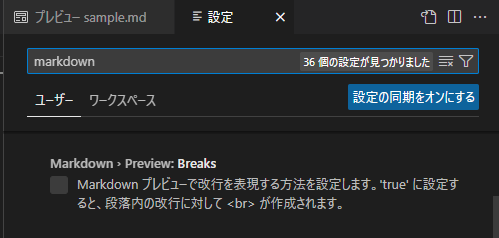

ファイル → ユーザ設定 → 設定 で「markdown」って検索

(設定画面のショートカットキーはCtrl + ,)

「Markdown > Preview: Breaks」のチェックボックスにチェックを入れる。

paste imageをインストール

vscodeの拡張機能であるpaste imageをインストールする。

markdownでメモをとる際に、イメージのコピペを可能にする。

Ctrl + Alt + V でペースト出来る。

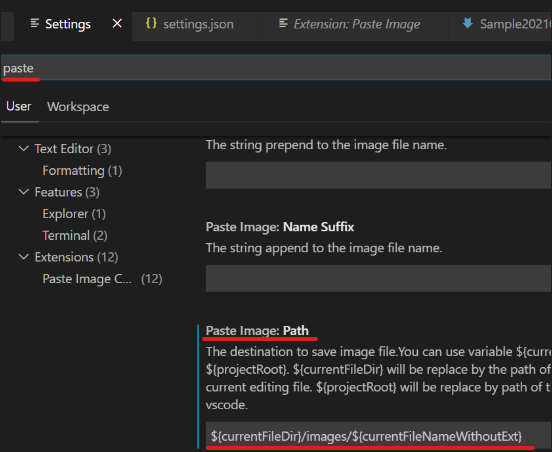

検索窓にpasteと打って以下のように設定する。

設定するパスのサンプル。

${currentFileDir}/images/${currentFileNameWithoutExt}

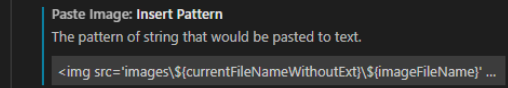

また以下の箇所に次のように設定する。

Paste Image: Insert Pattern

<img src='images\${currentFileNameWithoutExt}\${imageFileName}' width='100%'>

vimその2

行番号表示はその場限り

:set nu

文字コードをその場限り

:e ++enc=shift_jis

shift_jis、utf-8, euc-jp

タブの文字数

:set ts=4

それぞれ.vimrcに追加するもの

set encoding=utf-8 set fileencodings=iso-2022-jp,euc-jp,sjis,utf-8 set fileformats=unix,dos,mac set number set tabstop=4 set shiftwidth=4 # タブなど可視化 set list set listchars=tab:»-,trail:-,eol:↲,extends:»,precedes:«,nbsp:%

ターミナルのショートカット

よく使うターミナルのショートカット

カーソル位置から行頭まで削除

CTRL + u

カーソル位置から行末まで削除

CTRL + k

単語単位で削除

CTRL + w

スクリーンクリア

CTRL + l

単語単位で戻る

ESC + b

単語単位で進む

ESC + f

行頭へ移動

CTRL + a

行末へ移動

CTRL + e

履歴を検索(インクリメンタルサーチ)

CTRL + r

実行中は

別のものを探す

CTRL + r

戻る

CTRL + g

vim

よく調べるvimの使い方。

どうやるんだったかいつもググるので備忘録として。

diffを見る

vim -d 1.txt 2.txt

もしくはvimdiff

画面の分割

:sp ファイル名

画面間の移動

ctrl+w p

コピーについて

"ayでaレジスタにコピー "apでaレジスタからペースト

aの部分はどのキーでもおk

単語の移動

順方向 w 逆方向 b

一気に移動したい場合

10w とか 5lとかで一気に移動できる

その行のうちの一文字検索

f○ 順方向(○は検索文字) F○ 逆方向(○は検索文字)

一文字手前まで検索

t○ 順方向(○は検索文字) T○ 逆方向(○は検索文字)

連続して検索するときは

; 順方向 , 逆報告

今回変更した箇所に移動

g; 変更した箇所に戻る g, 変更した箇所に進む

行の先頭や末尾

0 インデント無の行の先頭へ移動 ^ インデント有の行の先頭へ移動 $ 行の末尾へ移動

先頭行に移動

gg

最終行に移動

shift+g

マクロ

qaでaレジスタにマクロの記録開始 qで記録終了 @aで再生

コメントアウト

まず矩形モードに入る

ctr + v

入力モードになる

shift + i

コメントアウト文字列(//など)を入力しesc

esc

その後上下に移動するとコメントアウトされる

undoとredo

u

ctrl+r

tds_fdwのインストール

Installing on CentOSのページを見てインストールしました。

EPELをインストール

yum install epel-release

TDSをインストール

yum install freetds freetds-devel

alpha版を除くと20180528現在は1.08が最新でした。2016のだけど。

export TDS_FDW_VERSION="1.0.8"

PostgreSQLはバージョン9.6にしています。

export POSTGRES_VERSION="9.6"

wget https://github.com/tds-fdw/tds_fdw/archive/v${TDS_FDW_VERSION}.tar.gz -O tds_fdw-${TDS_FDW_VERSION}.tar.gz

tar -xvzf tds_fdw-${TDS_FDW_VERSION}.tar.gz

cd tds_fdw-${TDS_FDW_VERSION}

PATH=/usr/pgsql-{POSTGRES_VERSION}/bin:$PATH make USE_PGXS=1

sudo PATH=/usr/pgsql-{POSTGRES_VERSION}/bin:$PATH make USE_PGXS=1 install\dxでインストールしたEXTENSIONを確認出来ます。

続いてpostgresの設定です。

psqlで作業します。

postgres=# create extension tds_fdw; CREATE EXTENSION

servernameはsql serverがインストールされているサーバを適宜記載

postgres=# create server TDS_TestDB foreign data wrapper tds_fdw options (servername 'localhost', port '1433', database 'TestDB', tds_version '4.2', character_set 'UTF-8'); CREATE SERVER

grantする

postgres=# grant usage on foreign server TDS_TestDB to postgres; GRANT

sql serverの情報を記載

postgres=# create user mapping for postgres server TDS_TestDB options (username 'sa', password 'password'); CREATE USER MAPPING

sql serverのほうはMicroSoftのページの情報でテーブルを作っているとするとPostgreSQL側では下記の指定になります。

create foreign table t1 (id integer, name VARCHAR(50), quantity integer) server TDS_TestDB options (table 'Inventory');

下記サイトを参考にしました。

tdsのインストール

https://github.com/tds-fdw/tds_fdw

PostgreSQLの設定

https://www.openscg.com/bigsql/docs/tds_fdw/

MicroSoft

https://docs.microsoft.com/ja-jp/sql/linux/quickstart-install-connect-red-hat?view=sql-server-linux-2017

Excelでいくつか

Excelの基本的な話をいくつか

値の存在チェック

セルの値が指定範囲内の中に存在する場合に色を変えるということを

よくやります。

IT系の職場であれば常識的な作業ですが、新人など知らない子に教える機会があったのでまとめます。

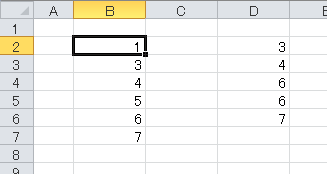

B列の各値がD列に存在した場合に、、、

このように色を変えます。

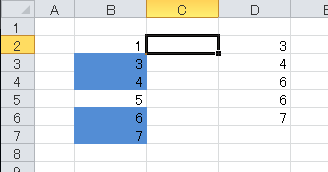

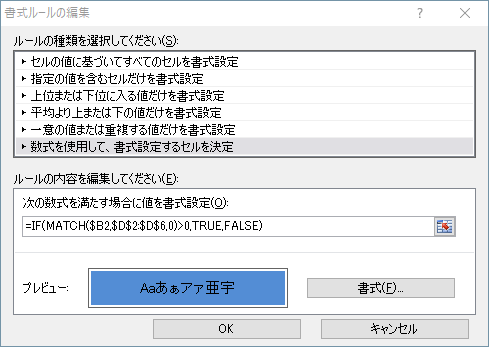

B列のセルを選択して、書式ルールの編集をクリック。

これも常識なとこですが復習として

$→絶対参照 $なし→相対参照

下記の書式を設定

=IF(MATCH($B2,$D$2:$D$6,0)>0,TRUE,FALSE)

まずMATCHを使って指定範囲内のどこに対象セルの値があるかチェックします。

引数3番目に0を指定することで対象セルに一致する値を返してくれるようになるので重要です。

MATCH($B2,$D$2:$D$6,0)

この値が0以上となるということは、対象セルに一致する値が存在するということになります。

今回はtrueであれば色をつけてあげれば完成です。

$B2というように行は相対参照にしないといけません。

罫線をショートカットキーで扱いたい

残念ながらないんですが、F4キーを使って繰り返しをさせることでそれに近いことが出来ます。

まず罫線をひく

次に罫線をひきたいセルに移動

F4キーを押すと罫線がひけています

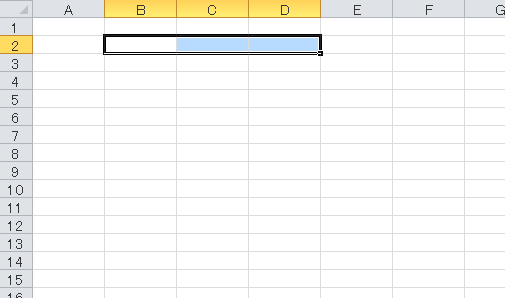

右のセル、左のセルへコピーするショートカットキー

このセルの値を

右のセルにコピー

下のセルにコピー

それぞれCTRL+R、CTRL+Dでコピー出来ます。

でも上方向、左方向にコピーするショートカットは多分ありません。

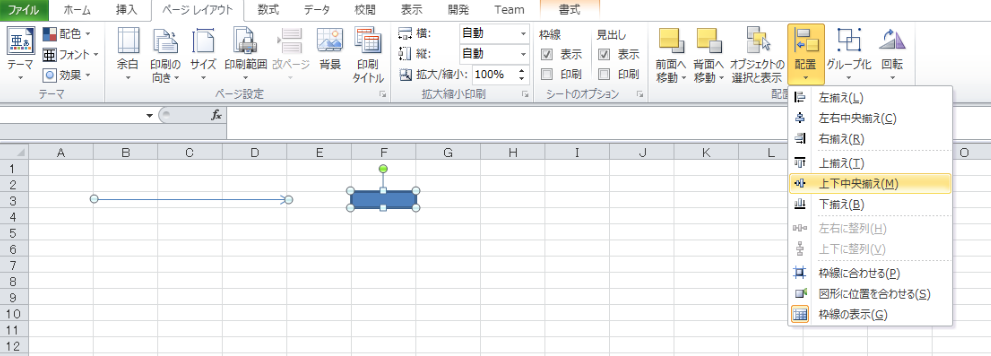

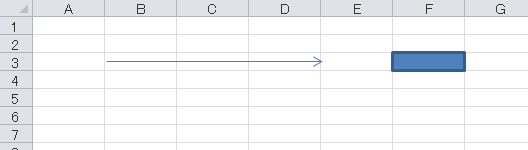

矢印をピッタリ

こんなちょっと斜めな矢印は嫌です。

altキーを使えば水平垂直も簡単。

水平だけど、セルの真ん中に持っていきたい場合はもう一個位置調整用のオートシェイプ(四角とか)を用意

四角もaltを押しながらだと枠線に合わせるモードになって、枠線に合わせて書けます。

矢印と四角を選択して配置を上下中央揃えにすると

セルの中央に綺麗に配置が出来ました。

CSS周りで初歩的で備忘録的なやつ

復習

#→id

.→class

全然触らないのでどっちがどっちだったか分からなくなります。

divでidを指定した場合の例

html側

<div id="itiran">

・

・

<table>

<th>

</th>

<tr>

<td>

</td>

</tr>

</table>

</div>css側

div#itiran table{

margin: 0px;

width:100%;

border:1px solid #BF3F00;

}

div#itiran table th{

~~~

}

div#itiran table tr{

~~~

}

div#itiran table tr td{

~~~

}

その他

div#itiran th a

→thの中のaタグの指定